アライドテレシスのルータ AT-AR4050Sを使える機会がありました。

Yamaha RTXやNEC IXと比べると、中古価格帯が高く出回っていないため、あまり情報がありません。

自宅用ルータとして設定しつつ、実力を見ていこうと思います。

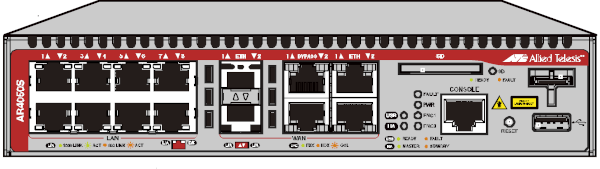

AT-AR4050Sの特徴

AT-AR4050Sは、アライドテレシスのUTM&ルーターのアクセスルータの位置づけの製品で、上位クラスの物です。

UTMということもあり、各種UTM機能、ゾーンとファイアウォールルールによる通信制御が可能です。

逆にAccess Control List(ACL)が無く、ルータとしては珍しく、すべてゾーンとファイアルールの制御となります。

また、ファイアウォール製品として見ても、自身への通信もファイアウォールルールで制御する点も珍しいと感じます。

よく見るファイアウォール製品は、自身への通信と、通過する通信は、別の設定となることが多いためです。

他の製品には無い機能として、バイパスポートという物があります。

詳しくは書きませんが、WAN(ONU)が一台しか無い拠点に対して、ルータを冗長化するという事が可能となります。

移動に時間が掛かる無人拠点に対する冗長化対策としては良いでしょう。

AT-AR4050Sの設定

自宅用に設定した内容をカテゴリ別に記載しておきます。

参考にして頂ければと思います。

インターネット側はeth1、LAN側はVLAN1 (port1.0.1~1.0.8)を使用し、eth2は未使用です。

PPPoEはppp0、IPv4 IPoE (IPv4 over IPv6 MAP-E) はTunnel0とします。

なお、ルータではDHCPサーバを使用しない構成です。

LAN側

LAN側のIPアドレスの設定と、不要機能の無効化です。

環境に合わせて、セグメントを指定します。

no atmf enable ! no spanning-tree rstp enable ! interface vlan1 ip address 192.168.0.254/24

PPPoE

インターネットからサーバにアクセスする場合と、IPv4 IPoEがダウンした場合に使用します。

IPv4 IPoEを優先して使用するため、デフォルトルートは管理距離(Administrative Distance)を指定し優先度を下げます。

(IPv4 IPoEのトンネルがダウンする条件は不明です。)

interface eth1 encapsulation ppp 0 ! interface ppp0 ppp ipcp dns request keepalive ip address negotiated ppp username example@ocn.ne.jp ppp password ****** mtu 1454 ip tcp adjust-mss pmtu ! ip route 0.0.0.0/0 ppp0 250

IPv6

インターネット回線は、OCN光のIPv6 IPoE 光電話契約なし、HGWなしのRA方式です。

ipv6 forwarding ! interface eth1 ipv6 enable no ipv6 nd accept-ra-pinfo ipv6 nd proxy interface vlan1 ! interface vlan1 ipv6 address autoconfig eth1 no ipv6 nd suppress-ra ipv6 nd dns-server vlan1

IPv4 IPoE (IPv4 over IPv6 MAP-E)

IPv4は、通常時にこちらを使用します。

softwire-configuration NTT-COM method proprietary map-version draft upstream-interface vlan1 vendor-name NTT-COM ! interface tunnel0 tunnel softwire NTT-COM tunnel mode map-e ip tcp adjust-mss pmtu ! ip route 0.0.0.0/0 tunnel0

DNSリレー

DNSリレーを有効にします。

ip dns forwarding

ファイアウォール設定

LAN側からインターネットにアクセスするためのファイアウォールルールを設定します。

ゾーン設定

IPv4/IPv6でそれぞれ、インターナル側とインターネット側を定義します。

(名前としては見づらくなってしまいました。wan/lanで書き分けた方が良かったかもしれません。)

hostで各インターフェースのIPアドレスを指定していますが、このルータでは大事な設定となります。

zone ipv4-internal network lan ip subnet 192.168.0.0/24 interface vlan1 ! zone ipv4-internet network wan ip subnet 0.0.0.0/0 interface ppp0 ip subnet 0.0.0.0/0 interface tunnel0 host ppp0 ip address dynamic interface ppp0 host tunnel0 ip address dynamic interface tunnel0 ! zone ipv6-internal network lan ipv6 subnet ::/0 interface vlan1 host vlan1 ipv6 address dynamic interface vlan1 ! zone ipv6-internet network wan ipv6 subnet ::/0 interface eth1 host eth1 ipv6 address dynamic interface eth1

アプリケーション設定

ファイアウォールで使用するアプリケーション名を作成する必要があります。

以下は、IPoEで必要なものです。

application dhcpv6 protocol udp dport 546 to 547 ! application icmpv6 protocol ipv6-icmp

ルール設定

自身への通信と、通過する通信を指定します。

firewall rule 10 permit any from ipv4-internal.lan to ipv4-internal.lan rule 20 permit any from ipv4-internal.lan to ipv4-internet rule 30 permit any from ipv4-internet.wan.tunnel0 to ipv4-internet rule 40 permit any from ipv4-internet.wan.ppp0 to ipv4-internet rule 100 permit any from ipv6-internal to ipv6-internal rule 110 permit any from ipv6-internal to ipv6-internet rule 120 permit any from ipv6-internet.wan.eth1 to ipv6-internet rule 130 permit icmpv6 from ipv6-internet to ipv6-internal.lan.vlan1 rule 140 permit dhcpv6 from ipv6-internet to ipv6-internet.wan.eth1 protect

内容は以下の通りです。

- 10:ルータ ⇔ LAN内機器のIPv4通信を全て許可

- 20:LAN内機器 ⇒ インターネットのIPv4通信を許可

- 30:ルータ(IPoE) ⇒ インターネットのIPv4通信を許可

- 40:ルータ(PPPoE) ⇒ インターネットのIPv4通信を許可

- 100:ルータ ⇔ LAN内機器のIPv6通信を許可

- 110:LAN内機器 ⇒ インターネットのIPv6通信を許可

- 120:インターネット ⇒ ルータのIPv6通信を許可

- 130:インターネット ⇒ ルータのIPv6 ICMP通信を許可(RA、IPv4 over IPv6用)

- 140:インターネット ⇒ ルータのIPv6 DHCP通信を許可

NAT設定

LAN側からインターネットへのNATを指定します。

nat rule 10 masq any from ipv4-internal to ipv4-internet enable

サーバ公開

外部に公開するサーバ(192.168.0.250)の設定です。

ポート番号が自由に使えるPPPoEの方で外部公開をします。

また、LAN側のサーバからの戻りパケットがPPPoEに送信されるよう、ポリシーベースルーティングを設定します。

外部からのアクセス用

一つだけアプリケーションの定義をしていますが、他はデフォルトの定義済みの物です。

ポートフォワーディングは、natの部分で指定します。

zone ipv4-internal network lan host server ip address 192.168.0.250 application natrav protocol udp dport 4500 nat rule 20 portfw https from ipv4-internet.wan with dst ipv4-internal.lan.server rule 30 portfw natrav from ipv4-internet.wan with dst ipv4-internal.lan.server rule 40 portfw isakmp from ipv4-internet.wan with dst ipv4-internal.lan.server rule 50 portfw esp from ipv4-internet.wan with dst ipv4-internal.lan.server firewall rule 200 permit https from ipv4-internet.wan to ipv4-internal.lan.server rule 210 permit natrav from ipv4-internet.wan to ipv4-internal.lan.server rule 220 permit isakmp from ipv4-internet.wan to ipv4-internal.lan.server rule 230 permit esp from ipv4-internet.wan to ipv4-internal.lan.server

ファイアウォール部分は、以下の通りです。

- 200:インターネット ⇒ 公開サーバのIPv4 HTTPS通信を許可

- 210:インターネット ⇒ 公開サーバのIPv4 NAT-Traversal通信を許可(IPsec用)

- 220:インターネット ⇒ 公開サーバのIPv4 ISAKMP通信を許可(IPsec用)

- 230:インターネット ⇒ 公開サーバのIPv4 ESP通信を許可(IPsec用)

戻り用のポリシーベースルーティング

戻り時のソースポートを指定したアプリケーション定義をしています。

ポリシーベースルーティングの番号は、natと合わせています。

application https-re protocol tcp sport 443 ! application isakmp-re protocol udp sport 500 ! application natrav-re protocol udp sport 4500 policy-based-routing ip policy-route 20 match https-re from ipv4-internal.lan.server nexthop ppp0 ip policy-route 30 match natrav-re from ipv4-internal.lan.server nexthop ppp0 ip policy-route 40 match isakmp-re from ipv4-internal.lan.server nexthop ppp0 ip policy-route 50 match esp from ipv4-internal.lan.server nexthop ppp0 policy-based-routing enable

速度測定

AR4050Sと、メインで使用しているNEC IX2215で速度測定と比較を行いました。

測定サイトは、以下を使用しています。

http://www.speed-visualizer.jp/

IPv4 IPoE(IPv4 over IPv6 MAP-E)

IPoEの比較です。

| IX2215 | AR4050S | |||

|---|---|---|---|---|

| DL | UL | DL | UL | |

| 1回目 | 221 | 350.8 | 244.3 | 323.1 |

| 2回目 | 264.8 | 389.8 | 268.6 | 270.5 |

| 3回目 | 281.9 | 427 | 271 | 297.3 |

| 4回目 | 278.4 | 369.8 | 257.8 | 275.5 |

| 5回目 | 238.5 | 327.5 | 275.9 | 243.7 |

| 平均 | 256.92 | 372.98 | 263.52 | 282.02 |

あれだけファイアウォール設定を入れて、この結果なら問題無しですね。

IPv4 PPPoE

PPPoEは、繋ぎなおす度にIPアドレスが変わり、接続するBASによって混雑度合いが違うようで、測定し平均を取る意味がありませんでした。

参考として、今回測定した時の最低と最大速度のみ記載しておきます。| IX2215 | AR4050S | |||

|---|---|---|---|---|

| DL | UL | DL | UL | |

| 最低値 | 133.2 | 254.3 | 155.3 | 320.1 |

| 最大値 | 202.5 | 397.9 | 158.6 | 334.6 |

IPv6 IPoE(フレッツ網内区間)

IPv6も測定の意味がありませんでしたので、こちらも参考として、今回測定した時の最低・最大速度のみ記載しておきます。

| IX2215 | AR4050S | |||

|---|---|---|---|---|

| DL | UL | DL | UL | |

| 最低値 | 152.6 | 421.2 | 187.4 | 358.6 |

| 最大値 | 216.4 | 567.5 | 199.2 | 524.4 |

ここまでの転送能力があれば、問題ありません。

最後に

Allied Telesis AR4050S は、自宅でもバッチリ使える高性能ルータでした。

ファームウェアは、Yamahaと同じように公式サイトからダウンロードできますし、長く使っていけるものでしょう。

CLIが、Firewall/NAT以外はCiscoに近いのも良いです。

少量ではありますが、中古も売っていますので、気になる方はぜひ。

自宅のメインルータ IX2215導入時の記事はこちら。

NEC IX2215 を自宅用ルータとして使ってみた | KUSONEKOの見る世界

NEC IX2215を自宅用ルータとして購入しました。設定した内容の紹介とRTX810との速度比較、NetMeisterの登録もしています。